甚麼是 Zero Trust Architecture零信任架構

零信任架構最早於2010年由一家 Forrester Research 公司首席分析師金德威格所提出,他說明"所有的企業網路中所有的資訊交換都可信任"這是傳統的過時思維

,故他提出零信任架構之概念。

零信任架構的模型最主要的核心是對於所有的設備架構之資料交換皆不信任,需通過不斷的驗證來確保資料的安全性,故跟我們預設信任所有裝置是最大的差異。

這幾年,很多企業都在推廣零信任網路安全策略,主要原因是,在駭客攻擊猖獗、遠距辦公需求存取高漲之下,傳統網路安全策略強化對外防禦的作法頻頻遭到不同形式的入侵,為了大幅降低企業發生資料被駭,以及減少橫向移動攻擊的影響,因此,新的網路安全策略聚焦零信任架構(Zero Trust Architecture,ZTA),允許存取之前,都要評估安全性,也就是經由強制且基於證據的判斷,才予以信任、放行,而且每次存取都要評估,以取得信任。

對於臺灣而言,政府明確指出在2023年要推動零信任網路架構,首先導入的部分,是資通安全責任等級的A級公務機關。在2022年7月,行政院國家資通安全會報技術服務中心表示,會先遴選機關試行導入,並預計在三年內,分階段逐年導入零信任網路的3大核心機制:身分鑑別、設備鑑別,以及信任推斷。因此,2023年的重點,就是在身分鑑別一項上。

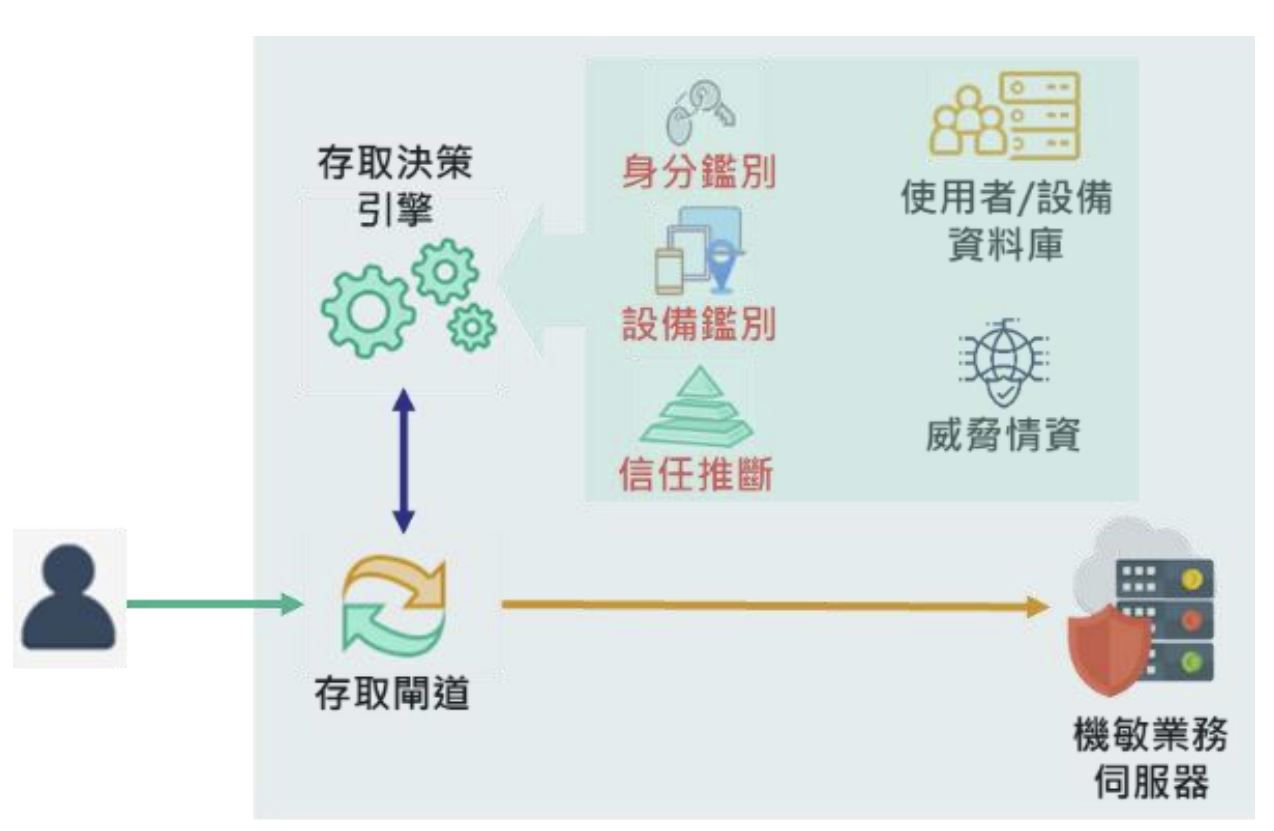

圖片資料來源:國家資通安全研究院報告中政府零信任架構說明

上圖為零信任架構之運作核心

零信任架構以決策引擎為核心,包含身分鑑別、設備鑑別及信任推 斷3大關鍵技術

1.身分鑑別:多因子身分鑑別與鑑別聲明,雙因子方式達到身分鑑別、提供具備簽章與加密織鑑別聲明

2.設備鑑別:設備鑑別與設備健康管理,公開金鑰技術之設備鑑別、設備間康管理

3.信任推斷:使用者情境信任推斷機制,基於信任推斷機制決定存取權限

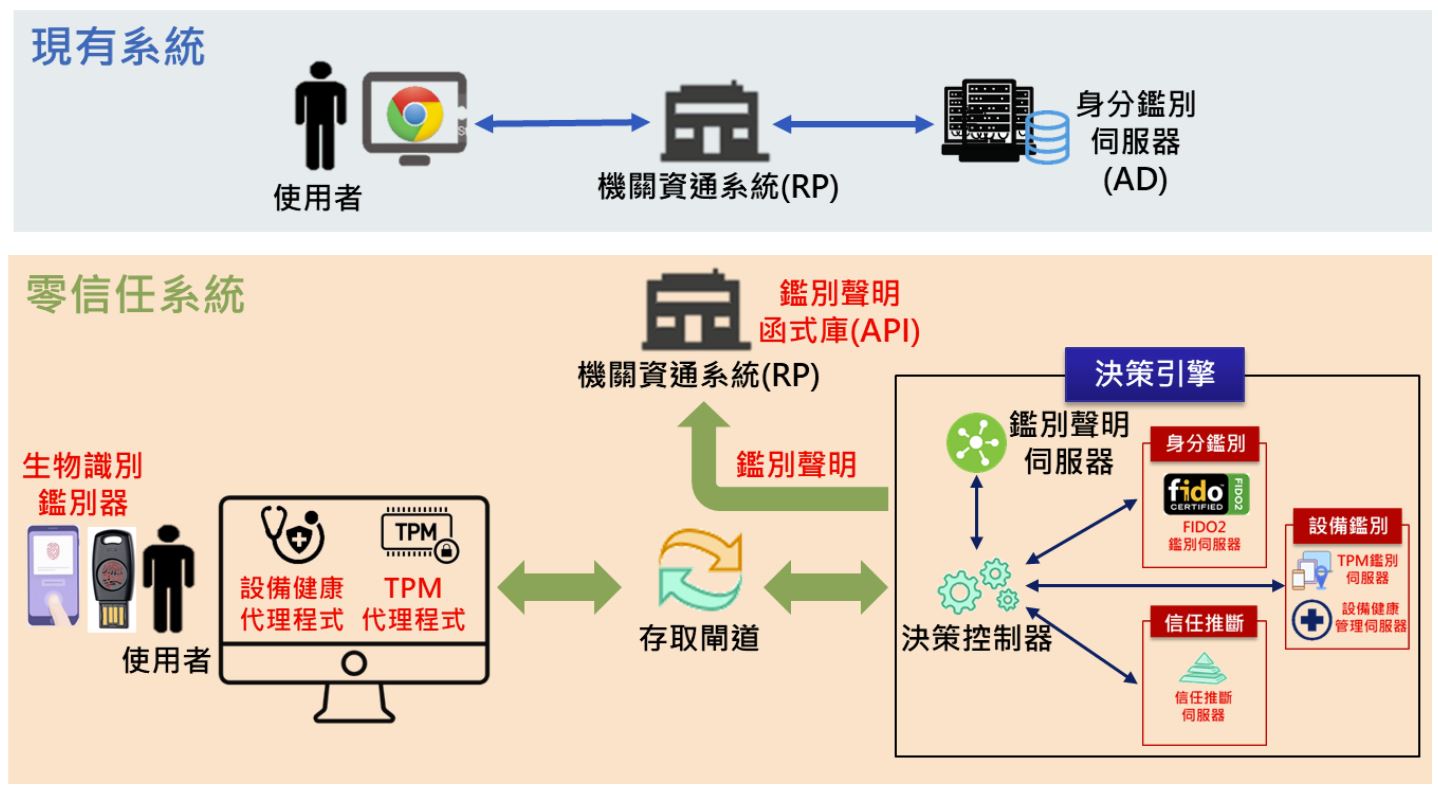

圖片資料來源:國家資通安全研究院報告中政府零信任架構說明

上圖說明為傳統架構與零信任架構之差異

所有的資料交換皆需透過存取閘道,透過反向代理(Reverse Proxy)技術,隱藏內部伺服器與機關資通系統之網路路徑,簡單來說你個人電腦需連到伺服器存取

資料,傳統方式一定要知道伺服器IP,零信任架構就會將真正伺服器IP隱藏起來,如下圖所示,遠端連線使用者將看不到連線目的端的IP,進而將低駭客被攻擊之可能

資安產業投入

美國NCCoE與Microsoft等24家技術公司簽署合作研發協議,規劃利用商用技 術建立零信任架構